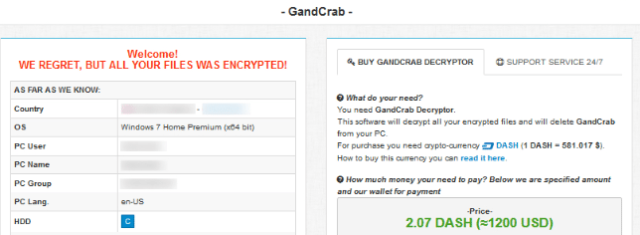

GandCrab v4.1 è l’ultima incarnazione attualmente in circolazione dell’omonimo ransomware, una minaccia che è stata recentemente aggiornata introducendo caratteristiche a dir poco preoccupanti. E che almeno in questo caso guardano al passato di Windows, piuttosto che al futuro, con il solito obiettivo di criptare i file e richiedere il pagamento di un riscatto in criptomoneta.

Come già il famigerato WannaCry, GandCrab 4.1 è stato armato con l’exploit del protocollo Server Message Block (SMB) di Windows che permette al codice malevolo di andare attivamente alla “caccia” dei sistemi vulnerabili connessi in rete. Ma l’exploit SMB di WannaCry era risultato generalmente inefficace contro Windows XP e Windows 2003, mentre la versione inclusa in GandCrab è in grado di infettare i PC ancora basati sui suddetti OS che non avessero installato l’aggiornamento di emergenza rilasciato da Microsoft un anno fa (MS17-010).

Una ulteriore caratteristica di GandCrab degna nota è la sua capacità di funzionare senza bisogno di un centro di comando&controllo remoto, cosa che rende il ransomware pienamente operativo (e potenzialmente molto pericoloso) in quegli ambienti in cui sono presenti PC non connessi a Internet. Quegli stessi ambienti in cui, statisticamente parlando, è ancora possibile trovare sistemi con Windows XP/2003 a causa dell’alta specializzazione del software utilizzato o della generale trascuratezza per le norme di sicurezza informatica di base.

GandCrab v4.1 è un ransomware al momento offerto in vendita come “crimeware” nell’underground telematico, ed è una minaccia non particolarmente difficile da contenere se si osservano le norme di sicurezza di cui sopra: installare tutti gli aggiornamenti disponibili (inclusi quelli di emergenza), disabilitare il protocollo SMB (su Windows 10 ma non solo) e usare un software antivirale aggiornato anche sugli OS obsoleti.