Un “malware di stato” getta nel panico la stampa generalista, che subito parla di “migliaia di italiani spiati”. Tanto rumore è, come al solito, ingiustificato, il caso è inquietante ma decisamente poco originale.

In questi giorni si torna a parlare di trojan o “malware di stato”, vale a dire quella particolare categoria di software malevolo sviluppata allo scopo di facilitare il lavoro di intercettazione da parte delle forze dell’ordine o dei governi – democratici o meno – di tutto il mondo. Un business in cui l’Italia è da tempo protagonista, e che poco c’entra – diversamente da quanto sostengono i media – con lo spionaggio di massa dei poveri utenti ignari e indifesi di Android.

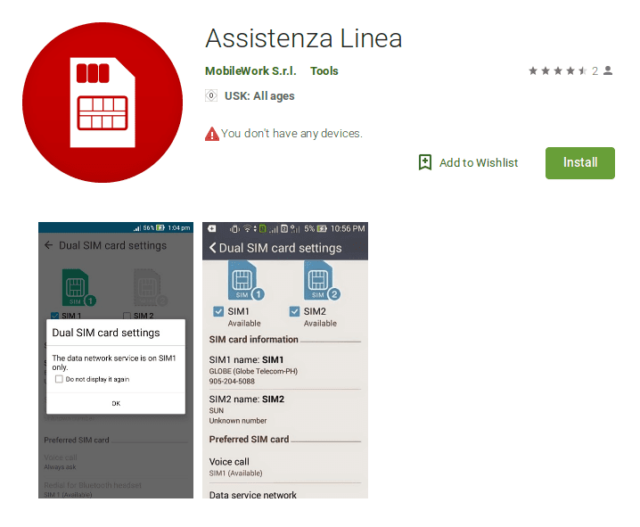

Exodus, questo il nome del nuovo “pericolo digitale” strombazzato sui telegiornali e sui quotidiani sempre più interessati alla propaganda piuttosto che a fare informazione, è stato individuato dai ricercatori di Security Without Borders (SWB): la famiglia di malware è progettata per mettere sotto controllo i telefonini basati su Android, una pratica messa concretamente in atto tra il 2016 e l’inizio del 2019 con “circa 25” varianti di app malevole distribuite sullo store Play di Google ora non più disponibili.

Le app erano camuffate da tool per l’assistenza degli operatori telefonici o per l’accesso a non meglio precisate “offerte speciali”, dicono i ricercatori di SWB, mentre l’obiettivo reale era quello di compromettere la sicurezza degli smartphone infetti. Lo spionaggio avveniva in due fasi: Exodus One, il dropper costituito dalle app di cui sopra, raccoglieva informazioni identificative di base come il codice IMEI dello smartphone, mentre Exodus Two, il payload scaricato da Exodus One, era incaricato della pratica di spionaggio vera e propria con la raccolta di dati sensibili quali cronologia del browser Web, calendario, posizioni di geolocalizzazione, i log di Facebook e le chat di WhatsApp.

Exodus sarebbe opera di eSurv, azienda con sede a Catanzaro all’apparenza specializzata in software di videosorveglianza e che al momento sembrerebbe spartita da Internet. eSurv avrebbe vinto un bando della Polizia di Stato per la realizzazione di un software di intercettazione “passiva e attiva” dal valore di oltre €300.000, rivela Motherboard, pagamento che sarebbe stato effettuato nel novembre del 2017.

Ma la presunta operazione di spionaggio imbastita dalla eSurv sarebbe basata su un malware “difettoso e mal direzionato”, dicono gli esperti, e le vittime di Exodus sarebbero decisamente poche (nell’ordine delle centinaia), colpite “a strascico” e assolutamente poco interessanti dal punto di vista delle indagini di Polizia o della sicurezza di stato.

Su Exodus si è fatto molto rumore per nulla, insomma, ma la cosa non ha impedito agli organi di (dis)informazione di strillare agli “italiani spiati”, al Garante della Privacy Antonello Soro di parlare di “un fatto gravissimo” e al comitato parlamentare di controllo dei servizi segreti (Copasir) di imbastire l’ennesima iniziativa di indagine che non porterà assolutamente a nulla.

L’Italia, diversamente da quanto i mezzi di comunicazione generalisti vorrebbero far credere con i loro titoli a effetto per palati grossi, è un paese in cui gli spyware di stato sono un business florido che da “da mangiare” a molte realtà produttive. Sembra già svanito, insomma, il ricordo della clamorosa breccia di sicurezza nei server di Hacking Team e la diffusione del codice sorgente della piattaforma di spionaggio – quella si, pienamente operativa e niente affatto “difettosa” come Exodus – note come Remote Control System (RCS).