Fin dai tempi di Windows XP Service Pack 2, il sistema operativo Microsoft offre un firewall di Windows software, ossia un componente che tiene sotto controllo le connessioni in ingresso e in uscita sulle porte di rete. Questo modulo svolge un ruolo essenziale nel prevenire intrusioni via Internet, ma le sue funzioni permettono anche di implementare regole personalizzate per evitare la connessione a servizi e host specifici, oppure per consentire il collegamento da parte di utenti e macchine autorizzate. L’implementazione di Microsoft si è dimostrata piuttosto robusta, tanto che alcune security suite anche commerciali hanno deciso di non sostituirsi alle sue funzioni, ma piuttosto di integrarle con regole avanzate e altri strumenti. La sua interfaccia, però, non è molto informativa: è un componente pensato per lavorare sullo sfondo, senza interagire con l’utente.

Questo, in generale, è un comportamento desiderabile (i firewall che mostrano un popup ogni volta che viene instaurata una nuova connessione diventano presto insopportabili), ma quando se ne modificano le impostazioni e si vuole verificare che tutto funzioni, oppure se si sospetta che sia in corso un attacco informatico, è utile poter analizzare in maniera molto più dettagliata il suo funzionamento. Uno degli strumenti migliori per studiare l’attività di un firewall è il suo log, un semplice file di testo che racchiude un enorme numero di informazioni utili, tra cui l’elenco dettagliato di tutte le connessioni tentate e il comportamento tenuto dal software. Normalmente, però, la generazione del file di log è disabilitata, anche perché questo file può diventare molto grande e difficile da interpretare.

- Figura A

- Figura B

- Figura C

- Figura D

- Figura E

- Figura F

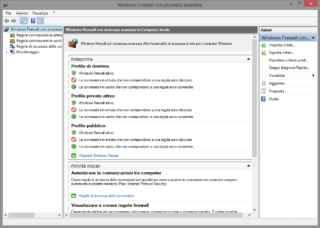

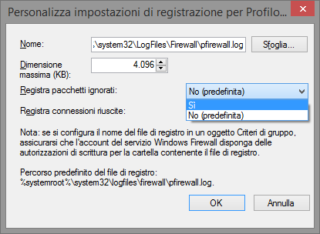

Scopriamo come attivarlo e utilizzarlo. Richiamate la finestra di esecuzione, per esempio con la scorciatoia da tastiera Windows+R, e digitate il comando wf.msc; si aprirà la finestra di configurazione del firewall di Windows – Windows Firewall con sicurezza avanzata (figura A), che mostra molti comandi e informazioni avanzate in più rispetto alla tradizionale interfaccia di Windows Firewall (figura B) accessibile tramite la sezione Sistema e sicurezza del Pannello di controllo. Per attivare il log fate clic sul collegamento Proprietà nel pannello Azioni, collocato lungo il margine destro della finestra; selezionate la scheda Profilo privato e fate clic sul pulsante Personalizza, nella sezione Registrazione (figura C).

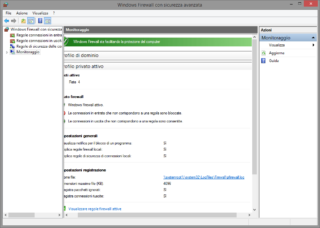

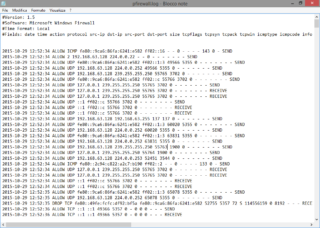

Nella finestra di dialogo successiva (figura D) verificate ed eventualmente modificate il percorso del file, e poi selezionate l’opzione Sì nelle caselle a discesa Registra pacchetti ignorati e Registra connessioni riuscite. I pacchetti ignorati sono quelli bloccati dal firewall, mentre le connessioni riuscite mostrano i pacchetti che il firewall ha lasciato transitare. Se volete concentrare l’attenzione soltanto su una delle due tipologie di informazioni, attivate unicamente l’opzione relativa. Confermate con un clic su OK e passate alla scheda Profilo pubblico; anche qui fate clic su Personalizza nella sezione Registrazione e ripetete la stessa procedura di configurazione. Tornate poi alla finestra principale del firewall e selezionate la voce Monitoraggio nell’elenco di sinistra. Nella sezione Impostazioni registrazione (figura E) c’è un collegamento che permette di accedere al file di log senza doverne raggiungere la posizione usando Esplora file: basta fare clic per aprire il log nel Blocco note. Il contenuto di questo file (figura F) può essere piuttosto criptico a un primo sguardo: a una sezione di intestazione, che indica tra l’altro i campi presenti nelle righe successive e la versione del protocollo, segue un lungo elenco di righe, ciascuna delle quali corrisponde a una connessione tentata. Dopo la data e l’ora dell’evento, si trova una parola chiave che indica se la connessione è stata accettata (ALLOW) o rifiutata (DROP), il protocollo utilizzato, l’indirizzo remoto molte altre informazioni. L’ultimo campo segnala se si trattava di una connessione in uscita (SEND), oppure in ingresso (RECEIVE). Per maggiori informazioni, si può consultare la guida fornita da Microsoft (clicca qui).