Come fa quasi tutti i mesi dall’oramai lontanissimo 2003, anche a settembre 2018 Microsoft ha distribuito le patch e gli aggiornamenti per i suoi prodotti software per cui è attualmente garantito il supporto ufficiale. L’appuntamento è tradizionalmente noto come Patch Tuesday da quel dì e prevede il download e l’installazione degli update tramite Windows Update (WU), mentre per gli utenti meno inesperti e gli amministratori di sistema è prevista la possibilità di scaricare i pacchetti per l’aggiornamento manuale direttamente dalla nuova incarnazione del portale Microsoft Update Catalog.

La tipologia di utente a cui ci rivolgiamo con questa guida è pienamente consapevole dei vantaggi e dei rischi connessi all’installazione automatica degli aggiornamenti tramite WU, e che magari preferisce disabilitare il pestifero servizio di update ossessivo-compulsivo di Windows 10 in attesa del momento più opportuno per recuperare e installare gli aggiornamenti. In casi del genere, la soluzione più semplice consiste nello scaricare i pacchetti omnicomprensivi messi a disposizione da Microsoft e lasciar fare il resto del lavoro a Windows.

Il Patch Tuesday di settembre 2018 include 127 patch individuali per tutti gli OS Windows supportati, per i browser Edge e Internet Explorer, la suite di produttività Office, il Flash Player di Adobe, il framework .NET. Le vulnerabilità di sicurezza indicizzate nel database pubblico CVE e corrette dalle suddette patch includono 61 diversi bug, 23 dei quali potenzialmente sfruttabili per l’esecuzione di codice malevolo da remoto.

In particolare si segnalano un bug per eseguire codice malevolo da remoto sfruttabile semplicemente visualizzando un file di immagine su Windows (CVE-2018-8475), un bug nell’ipervisore Hyper-V sfruttabile per compromettere il sistema host dall’interno di un ambiente virtualizzato (CVE-2018-0965), e un bug zero-day per l’elevazione dei privilegi di accesso già attivamente sfruttato dai cyber-criminali (CVE-2018-8440).

Sul Catalogo ufficiale Microsoft sono disponibili le seguenti tipologie di pacchetti di aggiornamento per le versioni di Windows supportate:

- Aggiornamento qualitativo della sicurezza: include solo gli update distribuiti con il Patch Tuesday del mese di riferimento;

- Aggiornamento cumulativo mensile di sicurezza: include tutti gli update (di sicurezza e non) rilasciati per la versione di Windows interessata;

- Aggiornamento delta: include esclusivamente i componenti e i file modificati nell’update più recente. Utilizzabile solo sui sistemi che hanno già installato tutti gli aggiornamenti inclusi nel Patch Tuesday del mese precedente a quello di riferimento;

- Aggiornamento cumulativo: è il mega-pacchetto di patch definitivo, un aggiornamento che include tutti i file modificati o aggiunti a partire dalla distribuzione ufficiale della versione di Windows (10) di riferimento.

Patch Tuesday di settembre 2018

Entrando più in dettaglio nelle patch rilasciate da Microsoft in questo mese di settembre 2018, i seguenti pacchetti di aggiornamento sono disponibili per il download sul Catalogo Ufficiale della corporation:

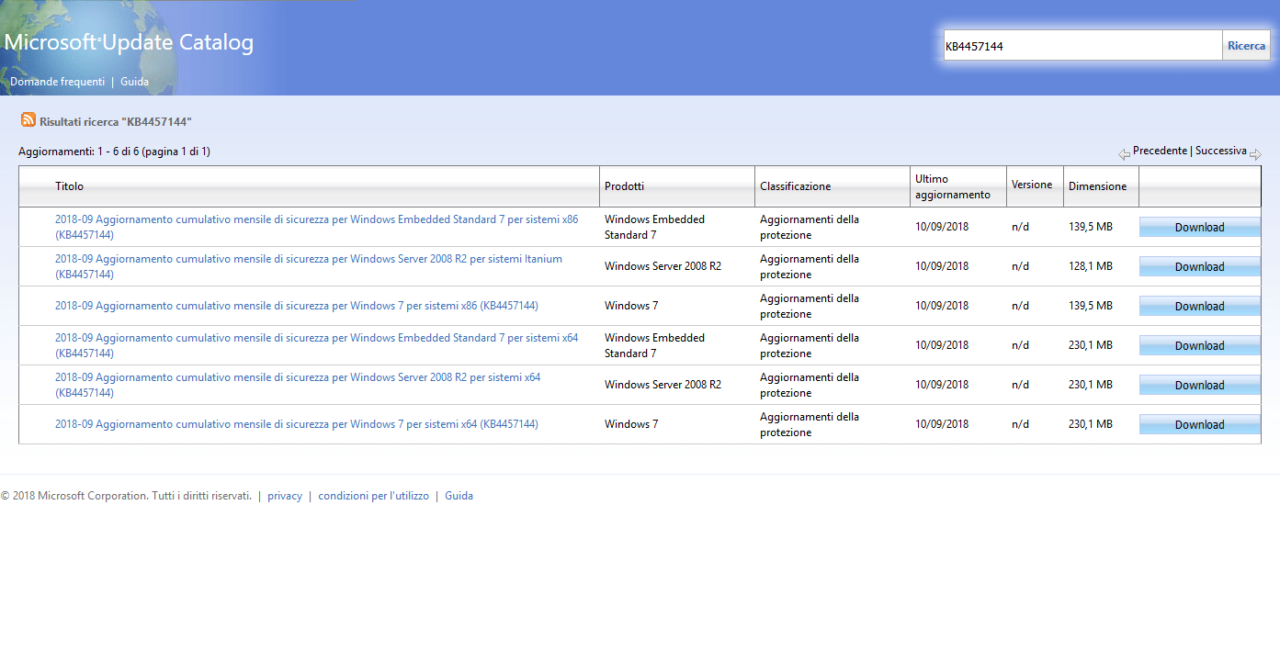

Windows 7 SP1 e Windows Server 2008 R2:

- Aggiornamento qualitativo della sicurezza KB4457145 per sistemi basati su CPU Itanium, x86 e x86-64;

- Aggiornamento cumulativo mensile di sicurezza KB4457144 per sistemi basati su CPU Itanium, x86 e x86-64;

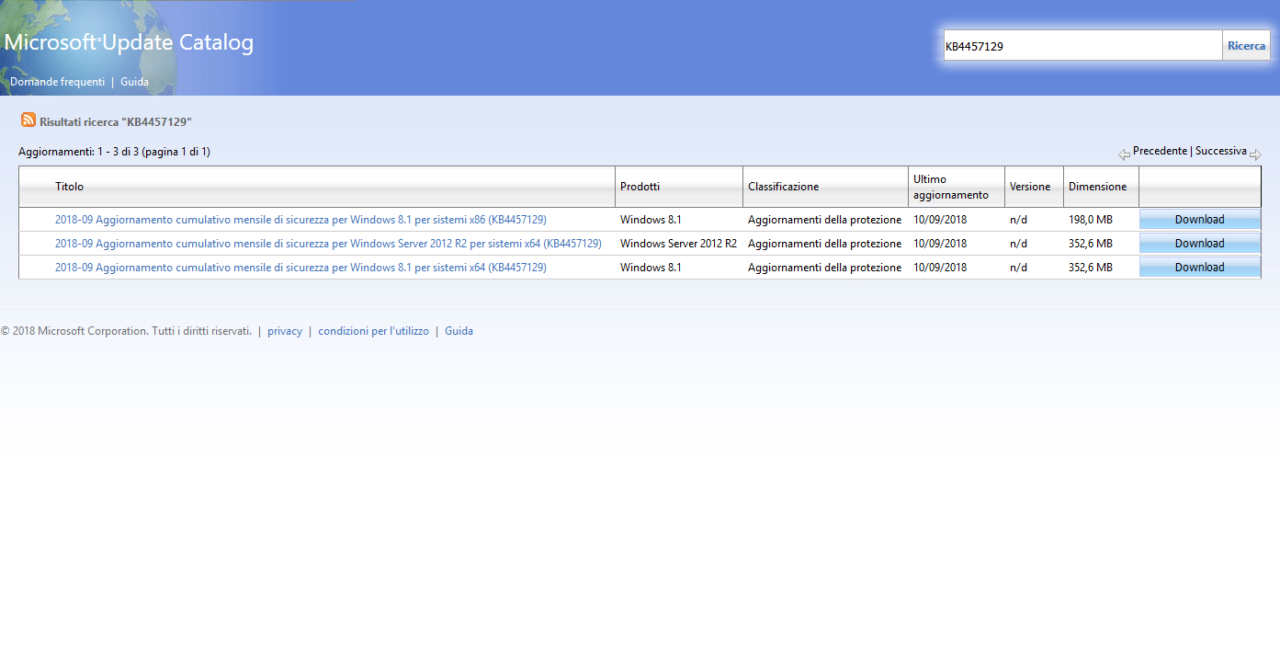

Windows 8.1 e Windows Server 2012 R2:

- Aggiornamento qualitativo della sicurezza KB4457143 per sistemi basati su CPU x86 e x86-64;

- Aggiornamento cumulativo mensile di sicurezza KB4457129 per sistemi basati su CPU x86 e x86-64;

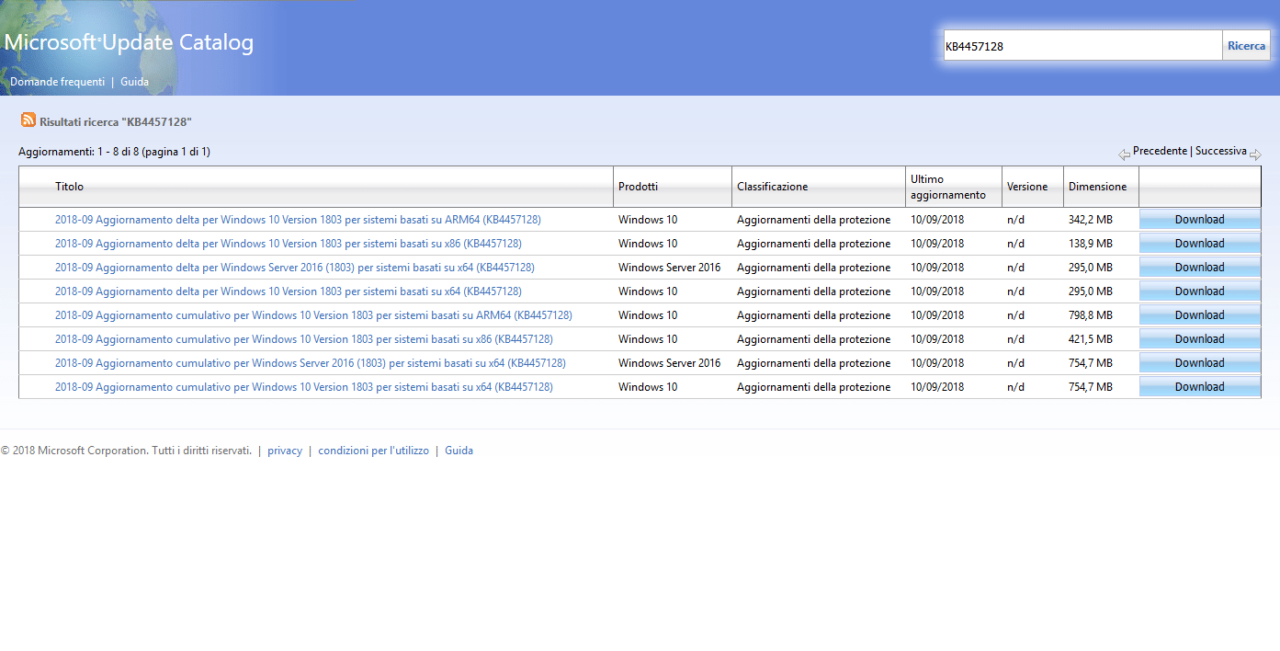

Windows 10 e Windows Server 2016:

- Aggiornamento delta e aggiornamento cumulativo KB4457131 per Windows 10 1607 e sistemi basati su CPU x86 e x86-64;

- Aggiornamento delta e aggiornamento cumulativo KB4457138 per Windows 10 1703 e sistemi basati su CPU x86 e x86-64;

- Aggiornamento delta e aggiornamento cumulativo KB4457142 per Windows 10 1709 e sistemi basati su CPU x86, x86-64 e ARM64;

- Aggiornamento delta e aggiornamento cumulativo KB4457128 per Windows 10 1803 e sistemi basati su CPU x86, x86-64 e ARM64.